Kamis, 24 Juni 2010

Hack Id

CRACK PASSWORD

crack pasword

CARA PAKAI :

klik bukak pas >> pilih : password list (pilih koleksi pasword yang u demenin)

klik bukak tar >> belum ada notepad, jadi kamu belum bisa njalanin app nya

bukak notepad, trus tulis ID target dulu, save

klik bukak tar >> pilih notepad yang barusan isi ID target tadi

klik nyolong

nambahi nick ditulis manual bisa......

tulis aja di kolom atasnya bukak tar trus klik enter klik segerrr untuk reconect yg error

berdoa aja semoga nasib kamu bagus dan bisa dapat id yg kamu inginkan!!!!

Soft gift

- 1(satu) ID bisa kirim 10 gift ke 10 target bersamaan

- spy room

- check idr

- 10 tempat multy login

- spy room

- 10 multy bisa kirim 1 gift ke 1 target bersamaan

- check idr

Selasa, 22 Juni 2010

Belajar Hack Yuck! (1) – Konsep Dasar Hacking

Intro

Dalam suatu kesempatan, saya pernah melihat seorang auditor keamanan jaringan melalukan penetration test (pen-test) terhadap suatu sistem IT. Karena penasaran saya melihat sedikit2 cara penetration test yang dilakukan. Waktu itu saya belum banyak tahu tools apa aja yang digunakan, yang saya tau dia menggunakan tcpdump untuk menganalisis paket apa aja yang lewat, trus untuk men-scan beberapa host menggunakan Nessus. Ada salah satu aplikasi yang digunakan berbasis web yang terdapat kumpulan beberapa exploit. Waktu itu saya belum tahu aplikasi apa itu, yang saya ingat aplikasi itu menggunakan alamat http://127.0.0.1:55555, nah berbekal port 55555 saya mencari di google, dan ternyata itu adalah Metasploit Framework!.

Peristiwa itu menginspirasikan saya untuk mengenang masa-masa lalu ketika masih seneng2nya ngoprek dan belum ‘tercemar’ oleh DotA. Akhirnya sekarang saya ingin belajar ngoprek lagi, tp lebih fokus ke exploitnya saja. Tulisannya ini akan saya buat menjadi tiga bagian. Bagian pertama mengenai bagaimana salah satu cara umum yang dilakukan untuk menge-hack suatu system. Disini saya lebih menitikberatkan untuk hacking OS Windows XP, karena OS ini paling banyak dipakai orang. Bagian kedua lebih banyak ke teori mengenai exploit. Tapi karena mungkin akan sangat sulit dipahami (saya sendiri msh blm bisa membuat exploit sendiri), saya hanya menuliskan hasil terjemahan yang membahas apa itu dan cara kerja exploit. Sedangkan bagian terakhir merupakan praktek bagaimana mengelakukan penetration test menggunakan metasploit di Windows XP.

Bagian 1

*ini merupakan artikel lama mengenai salah satu cara umum yang dilakukan untuk hacking. (artikel ini jg di mirror oleh Negative a.k.a Jim Geovedi di sini). Langkah dibawah ini merupakan cara ‘standar’, hacking sebenarnya tidak harus selalu sesuai dengan ‘standar’ ini.

Hacking buat pemula

- by aCh

Artikel ini ditujukan bagi pemula, dan disusun oleh pemula. Ditulis untuk pengetahuan semata. Untuk temen2 yg udah ahli, sok aja dilewat, tapi dibaca juga gpp….

Apa sebenarnya hacking itu? klo menurut pengertian gue, hacking adalah ngoprek. Yup, hacking adalah ngoprek, mempelajari sesuatu dengan keingintahuan (curiosity) yg tinggi, ngutak atik sesuatu, ‘ngudek-ngudek’ sampai ke ‘jeroannya’. Sesuatunya apa dong? ya terserah… bisa komputer, mobil, motor, mesin. Tapi masalahnya ada ngga ya hacker mobil, hacker motor, atau hacker pesawat terbang?? hehe… Walaupun saat ini hacking identik dengan ‘bobol-membobol’, tapi gue kurang setuju klo cuman bobol server orang doang!. Ada yang bilang ‘Hacking is Art’, trus dimana letak seninya dong? Mau tau pengertian hacking sebenarnya, coba baca artikel sebelumnya (How to Become A Hacker). Di situ dijelasin bahwa hacker berkaitan dengan kemahiran teknis serta kegemaran menyelesaikan masalah dan mengatasi keterbatasan. Contoh hacker pada saat ini yang sering-sering disebut adalah Linus Torvald (tau ngga? itu lho yang menciptakan Linux). Apa dia tukang bobol? belum tentu kan….

Pada artikel ini, gue pengen membagi pengalaman mengenai Hacking, walaupun sampai saat ini gue belum pernah nge-Hack ke server orang. Salah satu cara untuk mencoba simulasi Hack yaitu H3cky0uRs3lf! Buat komputer kita sebagai server (sekaligus belajar konfigurasi server) trus install program yg dibutuhkan. Misalnya klo mo Web Hacking, coba install Apache atau IIS. Atau kita sesuaikan dengan exploit yang udah kita dapet. Tapi lebih baik install Linux atau FreeBSD dulu di komputer pribadi, trus konfigurasi sebagai server, lalu simulasi Hack, setelah itu baru Hack Betulan… Apalagi klo di kost ada jaringan.

Pro dan Kontra Hacking

| | Pro | Kontra |

| Etika Hacking | Semua informasi adalah free | Jika semua informasi adalah free, maka tidak ada ladi privacy |

| Aspek Security | Intrusion adalah ilustrasi kelemahan sistem | Tidak perlu menjadi pencuri untuk menunjukkan pintu yang tidak terkunci |

| Idle Machines | Hacking hanya pada idle machines | idle machines milik siapa ? |

| science education | hanya membobol tapi tidak merusak | “hacker wannabe” berpotensi sangat besar untuk merusak |

Okeh, sekarang waktunya melakukan aksi…

1. Fase Persiapan

~ Mengumpulkan informasi sebanyak-banyaknya

– Secara Aktif : – portscanning

– network mapping

– OS Detection

– application fingerprinting

Semua itu bisa dilakukan menggunakan toolz tambahan seperti nmap atau netcat

– Secara Pasif : – mailing-list (jasakom, newbie_hacker, hackelink, dsb)

– via internet registries (informasi domain, IP Addres)

– Website yang menjadi terget

2. Fase Eksekusi

~ Setelah mendapatkan informasi, biasanya akan didapatkan informasi mengenai OS yg digunakan, serta port yang terbuka dengan daemon yg sedang berjalan. Selanjutnya mencari informasi mengenai vulnerability holes (celah kelemahan suatu program) dan dimanfaatkan menggunakan exploit (packetstromsecurity.org, milw0rm, milis bugtraq, atau mencari lewat #IRC).

~ Mengekspolitasi Vulnerability Holes

- compile eksploit -> local host ->

$gcc -o exploit exploit.c

$./exploit

# hostname (# tanda mendapatkan akses root)

remote host -> $gcc -o exploit exploit.c

$./exploit -t www.target.com

# (klo beruntung mendapatkan akes root)

~ Brute Force

– Secara berulang melakukan percobaan otentifikasi.

– Menebak username dan password.

– Cracking password file

~ Social Engineering

– Memperdayai user untuk memeberi tahu Username dan password

– Intinya ngibulin user….

3. Fase Setelah Eksekusi

~ Menginstall backdoor, trojans, dan rootkit

~ Menghapus jejak dengan memodifikasi file log agar tidak dicurigai admin

~ Menyalin /etc/passwd atau /etc/shadow/passwd

Nah, intinya seh cara masuk ke server seseorang seperti fase diatas. Mencari informasi, temukan exploit, dan tinggalkan backdoor. Cuma masalahnya hacking bukanlah segampang cara-cara diatas. Itu hanyalah teori, banyak hal yang harus diperhatikan jika ingin mempraketekkan hacking ke server seseorang. Jangan sekali-kali mencoba2 hacking ke server orang tanpa memperhatikan anonimitas (apalagi klo connectnya lewat komputer pribadi tanpa menggunakan proxy). Ntar klo ketahuan bisa repot. Saran gue, cobalah pada mesin localhost dulu (komuter pribadi), klo terhubung ke LAN lebih bagus. Sediakan server yang khusus buat dioprek. Kalaupun pun ga terhubung ke jaringan, kita masih bisa menggunakan Virtual Machine menggunakan VMWare seperti yang nanti akan dibahas pada bagian 3!

Referensi :

-Hacking and Defense, Jim Geovedi, negative@magnesium.net

-Network Defense, Jim Geovedi, negative@magnesium.net

Cara carding!!! (2)

- Bisnis online

- Google adsense

- Forex

- Hacking Kartu kredit

saya ingin kasih sdikit jurus carding WITH COMERSUS yang mgkin uda lama gak digunakan para carding....!!!, tapi ini masih mujarab koq, klo kita punya ksabaran....!!!

ok deh, gw mulai aza deh.....!!

pertama kita siapkan dolo :

1.cewek cantik selalu dkt dgn kita klo buat cewek cari cowok cakep kayak gw aza, hehehheheh..... just iding...??2222121212

2. yang disini kita mulai pake paman google kesayangan kita....

3.gunakan keyword>>>> INURL://comersus//database//

4.cari sedikit site2 tertentu yg anda pilih berbau shop gtuh...

5.dan utk pecahkan kode2 decription credit card gunakan software by KINGKONG. klo gak minta kesaya.....!!!!

6.ini saya kasih site shop yg masih bagus utk di intip cc nya tiap minggu...

http://www.oascctv.co.uk/database/comersus.mdb

http://site309.mysite4now.com/mitackle/ ... oducts.asp

7.cara kita mengambil database dari shop tersebutdgn comersus.mdb yakni:

http://site309.mysite4now.com/mitackle/comersus/store/comersus_listCategoriesAndProducts.asp

kita ganti dgn http://site309.mysite4now.com/mitackle/comersus/comersus.mdb

8.selesai tugas kita skrg....

9.coba kita test cc tersebut di mirc.. tertentu room nya

10.jika anda blm puas silakan tanyakan dgn pakarnya.....

Cara Hacker Mencuri Data Credit Card (Carding)

1. Paket sniffer, cara ini adalah cara yang paling cepat untuk mendapatkan data apa saja. Konsep kerjanya mereka cukup memakai program yang dapat melihat atau membuat logging file dari data yang dikirim oleh website e-commerce (penjualan online) yang mereka incar. Pada umumnya mereka mengincar website yang tidak dilengkapi security encryption atau situs yang tidak memiliki security yang bagus.

2. Membuat program spyware, trojan, worm dan sejenisnya yang berfungsi seperti keylogger (keyboard logger, program mencatat aktifitas keyboard) dan program ini disebar lewat E-mail Spamming (taruh file-nya di attachment), mirc (chatting), messenger (yahoo, MSN), atau situs-situs tertentu dengan icon atau iming-iming yang menarik netter untuk mendownload dan membuka file tersebut. Program ini akan mencatat semua aktivitas komputer anda ke dalam sebuah file, dan akan mengirimnya ke email hacker. Kadang-kadang program ini dapat dijalankan langsung kalau anda masuk ke situs yang di buat hacker atau situs porno.

3. Membuat situs phising, yaitu situs sejenis atau kelihatan sama seperti situs aslinya. contoh di Indonesia ketika itu situs klik bca (www.klikbca.com), pernah mengalami hal yang sama. situs tersebut tampilannya sama seperti klikbca tetapi alamatnya dibikin beberapa yang berbeda seperti www.clikbca.com, www.kikbca.com, dll, jadi kalau netter yang salah ketik, akan nyasar ke situs tersebut. Untungnya orang yang membuat situs tersebut katanya tidak bermaksud jahat. Nah kalau hacker carding yang buat tuh situs, siap-siap deh kartu kredit anda bakal jebol.

4. Menjebol situs e-commerce itu langsung dan mencuri semua data para pelanggannya. Cara ini agak sulit dan perlu pakar hacker atau hacker yang sudah pengalaman untuk melakukannya. Pada umumnya mereka memakai metode injection (memasukan script yang dapat dijalankan oleh situs/server) bagi situs yang memiliki firewall. Ada beberapa cara injection antara lain yang umum digunakan html injection dan SQL injection. Bagi situs yang tidak memiliki security atau firewall, siap-siaplah dikerjain abis-abisan.

Ada beberapa cara lagi yang dilakukan para hacker, tapi cara-cara di atas adalah cara yang paling umum dilakukan hacker untuk carding. Cara yang tidak umum akan dijelaskan nanti di lain waktu..

segala tindakan yang anda lakukan adalah beresiko , Jadi saya tidak menyarankan anda untuk melakukannya, resiko tanggung sendiri

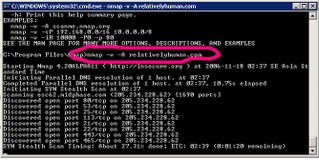

menggunakan nmap

nmap bisa didapatkan melalui insecure yang bikin asik dari tools ini dia dapat berjalan di hampir semua platform OS entah menggunakan sistem operasi apa nmap bakalan bisa berjalan bahkan tools ini masih tetap sebagai tool favorit yang digunakan (lihat astalavista). lalu gimana cara

makenya. sekedar informasi kami menggunakan sistem operasi windows untuk menjalankan tools ini. di OS windows tools ini berjalan di "under" DOS jadi minimal kamu musti tau sedikit perintah-perintah dasar DOS.

makenya. sekedar informasi kami menggunakan sistem operasi windows untuk menjalankan tools ini. di OS windows tools ini berjalan di "under" DOS jadi minimal kamu musti tau sedikit perintah-perintah dasar DOS.perintah yang digunakan kamu dapat ketikkan nmap jika sudah masuk kedirektori program files dan otomatis sebelum menggunakannya kamu musti lakukan instalasi terhadap software ini. setelah itu tentukkan "target" kamu yang pengen kamu tau port apa saja atau celah apa saja yang asik untuk dimasuki. target yang kami coba yaitu relativelyhuman.

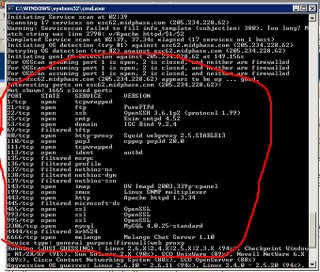

alasannya just for sample he..3x dan untuk resultnya seperti pada gambar disamping. ok dah dari result yang ditampilkan mulai dari port, state, service dan version. jadi asik dan detailkan informasi yang ditampilkan ok. lanjut ke pembahasan hasil scanning untuk situs ini menggunakan pureFTP untuk penggunaan file transfer protocolnya, untuk web servernya dia menggunakan apache, lalu menggunakan squid webproxy 2.5 stable13 dan terakhir OS yang digunakan yang kebaca ma nmpa yaitu linux. yang jelas masih banyak informasi yang ditampilkan berdasarkan hasil scanning dengan menggunakan nmap ini. dan kami pikir tools ini sangat baik untuk mengetahui letak fasilitas apa saja yang digunakan oleh web tersebut. untuk lebih detailnya silahkan mencoba deh.

alasannya just for sample he..3x dan untuk resultnya seperti pada gambar disamping. ok dah dari result yang ditampilkan mulai dari port, state, service dan version. jadi asik dan detailkan informasi yang ditampilkan ok. lanjut ke pembahasan hasil scanning untuk situs ini menggunakan pureFTP untuk penggunaan file transfer protocolnya, untuk web servernya dia menggunakan apache, lalu menggunakan squid webproxy 2.5 stable13 dan terakhir OS yang digunakan yang kebaca ma nmpa yaitu linux. yang jelas masih banyak informasi yang ditampilkan berdasarkan hasil scanning dengan menggunakan nmap ini. dan kami pikir tools ini sangat baik untuk mengetahui letak fasilitas apa saja yang digunakan oleh web tersebut. untuk lebih detailnya silahkan mencoba deh.

Nmap Program berbasis networking ini adalah tool untuk ekplorasi jaringan dan scanning port, untuk melihat port yang terbuka bahkan sampai mengetahui

a. TCP connect scan -sT

Jenis scan ini terhubung ke port host target dan menyelesaikan three-way handshake

(SYN, SYN/ACK dan ACK)

Scan ini mudah terdeteksi oleh pengelola host target.

b. TCP SYN Scan -sS

Teknik ini dikenal sebagai half-opening scanning karena suatu koneksi penuh tidak

sampai terbentuk.Suatu paket SYN dikirimkan ke port host target. Bila SYN/ACK

diterima dari port host target, maka Anda dapat mengambil kesimpulan bahwa

port tersebut dalam status listening.

Jika RST/ACK Anda terima, biasanya menunjukkan bahwa port tersebut tidak

listening.

Tutorial Menggunakan Keylogger

Sebelum saya membahas tentang Tutorial Menggunakan Keylogger, ada baiknya saya menjelaskan terlebih dahulu apa itu keylogger. Munkgkin sobat-sobat blogger ada yang belum tahu, dan bagi yang sudah tahu tentang keylogger ini, mohon koreksinya bila menemukan kesalahan di tutorial saya ini. Okeh?? Hehehe

Sebelum saya membahas tentang Tutorial Menggunakan Keylogger, ada baiknya saya menjelaskan terlebih dahulu apa itu keylogger. Munkgkin sobat-sobat blogger ada yang belum tahu, dan bagi yang sudah tahu tentang keylogger ini, mohon koreksinya bila menemukan kesalahan di tutorial saya ini. Okeh?? Hehehe

Keyloger, apa itu keylogger?? kalau menurut saya, keylogger adalah sebuah software atau piranti lunak yang berfungsi untuk mencatat segala aktivitas yang kita lakukan di computer. Mulai dari kita menekan a-z, 0-9, kombinasi keyboard seperti ctrl+C dan lain-lain akan tercatat olehkeylogger.

Cara kerja keyloger bersifat hidden (tersembunyi). Biasanya dia akan muncul di systray jika kita melakukan kombinasi keyboard (shortcut tertentu). Keren sekaligus menakutkan kan sob?? coba kalau keylogger di instal di warnet?? facebook orang pun dengan mudah bisa kita ambil alih.

Keren sekaligus menakutkan kan sob?? coba kalau keylogger di instal di warnet?? facebook orang pun dengan mudah bisa kita ambil alih.

Pesan saya, sebaiknya keylogger ini dipergunakan dengan bijak, karena perbuatan yang kita tanam hari ini kita akan memetik hasilnya di masa yang akan datang. Dan yang penting, segala perbuatan yang anda lakukan, saya tidak bertangggung jawab atas semua yang terjadi. disini saya hanya sharing aja ke sobat-sobat blogger. Anda setuju dan mengerti?? bila setuju dan mengerti silakan lanjutkan membacanya, dan bila tidak silakan cari bacaan yang lain. Hehehe

Okeh, kita lanjutkan sob.

Sebelumnya, silakan anda download keylogger di link yang saya sediakan dibawah. Bila sudah, segera ekstrak dan lakukan instalasi. Ikuti step-step yang ada hingga proses instalasi pun selesai.

Bila sudah, tutup keylogger. Ko ditutup?? karena kita akan meng-crack keylogger agar menjadi fullversi. anda pasti suka kan?? Gratiss gitu, Hehehe

Copy-paste ctfmon.exe dan Serial.key dari folder crack ke foleder tempat anda menginstal keylogger. Secara default keylogger terinstal di C:\WINDOWS\system32\CTF.

Kemudian jalankan program.. Taraaa,, keylogger anda kini sudah menjadi fullversion.

Sekarang coba anda menuliskan sesuatu, bila sudah, coba buka keylogger nya dengan cara menclick 2x atau klik kanan lalu pilih yang view log. Maka akan tampil seperti ini,

Bagaimana sob?? keren kan?? kalau begitu, tunggu apa lagi, download aja langsung di link dibawah ini.

NB: Sebelum anda menginstal keylogger, sebaiknya matikan/disable terlebih dahulu antivirus anda, karena keylogger adalah program terlarang jadi wajar saja antivirus harus di disable. Hehehe

SELAMAT MENCOBA

Download Crack

Download Family Keylogger

Hack Menggunakan Keylogger

Artikel ini tidak bermaksud untuk memberitahukan kepada kalian bagaimana cara melakukan tindakan hacking atau menganjurkan kalian untuk melakukan tindakan hacking, hanya untuk berbagi pengalaman dan sharing.

Pertama yang harus kalian lakukan adalah mendapatkan software yang bernama keylogger merupakan tool yang merekam semua aktifitas pada keyboard target komputer.

Download softwarenya disini : http://www.ziddu.com/download/3170646/Perfect.Keylogger.v1.6.5.0.zip.html

Kedua adalah melakukan setup pada software tersebut untuk mendapatkan log file yang akan dikirim kepada email yang tersetup pada pilih option pada software ini.

Keterangan Langkah² Menjalankan Keylogger :

1. Email penerima log attachment -> Ini di isi dengan email anda / email penerima hasil dari logging, misal: emailsaya@gmail.com

2. SMTP Server -> Ini diisi dengan SMTP Server yang anda punya, misal: smtp.serversaya.net.id / smtp.indo.net.id

3. Username SMPT server -> Ini diisi dengan username SMTP yang anda dapat dari username SMTP Server, misal: smtpsaya@serversaya.net.id / smtpsaya@indo.net.id

4. Password SMPT server -> Password SMTP, di isi dengan password SMTP Anda ![]()

Ketiga lakukan remote installation dengan mengcompile file .exe bisa software apa saja.

Untuk melakukan compile remote installation sangat mudah kita dipandu dengan menu Wizard seperti pada gambar diatas.

Terakhir adalah menyebarkan file .exe tersebut kepada komputer target terserah untuk menyebarkannya lakukan dengan cara kalian bagamana agar target mau melakukan install software yang sudah kalian compile. Ini cara hack yang bener benar terbukti.

Sekali terinstal maka semua aktifitas komputer target akan terekam dan tidak terdeteksi oleh Anti virus. Software ini tidak gue complie jadi masih fresh.

Artikel Posted By Yohan – Approved By BinusHacker Team

Artikel Ini Diupdate Oleh BinusHacker Team – Tambahan Cara Instlall Ardamax Keylogger Buat Kalian (^_^)

1. Setelah menginstal program, ketika menjalankan untuk pertama kalinya akan diminta untuk memasukkan nama dan nomor serial key yang udah include didalam folder ketika di download. Silakan dilihat didalamnya.

2. Setelah mengaktifkannya, langsung dibuka aja. Ketika Anda akan membukanya, Anda akan melihat icon ditambahkan ke dalam sistem tray. Langsung klik ajah.

Cara Membobol Billing Warnet

Cara Bobol billing warnet (Netmax), ngga usah bawa USB flashdisk, ngga usah bayar gope (gope ge lumayan…) ngga usah minta mentahan software ka Kang Widi

Download Cprocess :

- Kalo komputer nya masih masih mati, nyalain ! Tapi kalo udah nyala, Restart komputer nya…

- Waktu komputer mulai nyala…siap-siap…

- Pas udah masuk desktop windows, ada jeda sekitar 2-3 detik sebelum tampilan billing muncul, nah cepet2 kita pencet icon browser (Internet explorer/Mozilla Firefox dll…). Atau kalo ga ada, pencet icon Windows Explorer aja.

- Nah, pas billing udah muncul, pasti desktop ketutup ama billing jadi ga keliatan, tapi kalo browser udah kebuka pasti browsernya langsung muncul, trus tinggal di Alt+Tab aja. Nah… udah bisa browsing khan… tapi ga bebas, soalnya taskbar nya ga ada, jadi kalo mau pindah aplikasi harus pake Alt+Tab. Atau kalo mencetnya icon Windows Explorer, pas Windows Explorer nya kebuka, cari aja icon Internet Explorer (biasanya ada di folder desktop).

- Download program “pembunuh” aplikasi seperti yang dibilang Kang Widi yaitu Cprocess. Di browser, ketik http://www.nirsoft.net/utils/cprocess.zip atau klik disini. Pilih “Save“.

- Kalo udah, save dulu di harddisk (dimana aja bebas….)

- Extract cprocess.zip, isinya ada :

- Cprocess.chm

- Cprocess.exe

- Readme.txt

Bunuh” Billing Netmax :

- Dobel-klik Cprocess.exe, nanti bakal muncul 2 bagian.

- Di bagian atas, cari nMCli.exe, klik kanan trus klik “Kill Selected Processed“, trus klik Yes.

- Trus di bagian atas juga, cari explorer.exe, klik kanan trus klik lagi “Kill Selected Processed“, trus klik Yes.

- Nah beres…. billing Netmax nya udah ilang, taskbarnya udah muncul khan….

- Selamat nge-net sepuas-puasnya……

Khusus buat OP aja (Kalo ada user yang mau nyoba silahkan aja tapi resiko tanggung sendiri… heheheh)

UNBANNED ID MiG33

Setiap ada users yang pv saya kadang saya merasa malas sekali untuk menjawab permohonannya untuk unbanned id nya. Karena memang saya tidak punya wewenang untuk unbaned ID.

Kebanyakan dari mereka beralasan bahwa id mereka kena banned tanpa alasan yang jelas dan berbagai alasan lainnya yang entah itu benar apa tidak. MiG33 team akan membanned id yang dianggap mempunyai perilaku yang kurang baik. semisal mengucapkan kata-kata kotor, flooding, dan lain-lain didalam room yang mengakibatkan para users didalam room tidak nyaman untuk chatting. Sehingga users yang berada didalam room tadi melaporkan kelakuan anda bahwa telah menggangu suasanya chat mereka dengan tindakan anda, dan bila MiG33 team melakukan checking dan hasilnya positif maka…… DOOOOOR ketika anda login akan tertera “login failed account is not active”

Buat para users mig33 yang merasa id utamanya kena banned oleh admin atau mig team silahkan mengirim email ke contact@mig33.com dengan menuliskan ID yang di banned, nomor handphone yang dipakai untuk register id tersebut serta passwordnya.

Ingat mig team tidak akan pernah membebaskan id multi yang telah di banned…!!!!!

MEMBUKA NICK YANG DI BANNED ADMIN

Hy,,,para teman-teman yang suka chating di mig33, sekarang saya akan menuliskan beberapa cara untuk mengembalikan/ membuka nick yang dibanned oleh admin, dan kata-kata dalam B.inggris yang bisa dikirimkan ke concact@mig33.com. mungkin di antara teman-teman mempunyai nick spesial yang di banned sama admin, bukan mungkin lagi tapi banyak dan pengin ngerum lagi, maen kick lagi, dan flood lagi

caranya mudah:

1. add dulu username "contact"

2. kirim email ke concact@mig33.com .Isi emailnya kira-kira seperti ini...**// I agree your terms and condition, can you please unbann my mig33 nick "nama nik kamu apa" .I will never ever miss behave here after.Thank you // **

kirimnya pke email mig33 kamu aja yang dibanned.

Selamat mencoba aja broooo !!!! :D:)

MIG33

Horrible Mig33 Community

corrosive lite

corrosive mig33 lite 1

corrosive mig33 lite 2

corrosive mig33 lite 3

corrosive mig33 lite 4

corrosive mig33 lite 5

corrosive mig33 lite 6

corrosive mig33 lite 7

corrosive mig33 lite 8

corrosive mig33 lite 9

Corrosive Beta

corrosive beta

corrosive mig33 beta 1

corrosive mig33 beta 2

corrosive mig33 beta 3

corrosive mig33 beta 4

corrosive mig33 beta 5

corrosive mig33 beta 6

corrosive mig33 beta 7

corrosive mig33 beta 8

corrosive mig33 beta 9

Corrosive Beta II

corrosive beta

corrosive beta 1

corrosive beta 2

corrosive beta 3

corrosive beta 4

Devil v3.01 Lite

devil lite

devil mig33 lite 2

devil mig33 lite 3

devil mig33 lite 4

devil mig33 lite 5

devil mig33 lite 6

devil mig33 lite 7

devil mig33 lite 8

Devil v3.01 Beta

devil v.3.01 beta

devil mig33 beta 2

devil mig33 beta 3

devil mig33 beta 4

devil mig33 beta 5

devil mig33 beta 6

devil mig33 beta 7

devil mig33 beta 8

Devil v3.02 Lite

devil lite.02

devil mig33 lite 2v3.02

devil mig33 lite 3v3.02

devil mig33 lite 4v3.02

devil mig33 lite 5v3.02

devil mig33 lite 6v3.02

devil mig33 lite 7v3.02

devil mig33 lite 8v3.02

Devil 3.02 Beta

devil v.3.02 beta

devil mig33 beta 2v.3.02

devil mig33 beta 3v.3.02

devil mig33 beta 4v.3.02

devil mig33 beta 5v.3.02

devil mig33 beta 6v.3.02

devil mig33 beta 7v.3.02

devil mig33 beta 8v.3.02

Devil Beta II

devil beta II

devil mig33 beta II.2

devil mig33 beta II.3

devil mig33 beta II.4

devil mig33 beta II.5

devil mig33 beta II.6

devil mig33 beta II.7

devil mig33 beta II.8

Miyaru Lite

miyaru mig33 lite 1

miyaru mig33 lite 2

miyaru mig33 lite 3

miyaru mig33 lite 4

miyaru mig33 lite 5

Miyaru Beta

miyaru mig33 beta 1

miyaru mig33 beta 2

miyaru mig33 beta 3

miyaru mig33 beta 4

miyaru mig33 beta 5

Shouvobond Lite

shouvobond mig33 lite

Shouvobond Multikick

shouvobond kicker 1

shouvobond kicker 2

shouvobond kicker 3

shouvobond kicker 4

shouvobond kicker 5

shouvobond kicker 6

shouvobond kicker 7

shouvobond kicker 8

Shouvobond Multikick Beta

shouvobond beta kicker 1

shouvobond beta kicker 2

shouvobond beta kicker 3

shouvobond beta kicker 4

Shouvobond Economy

shouvobond economy

Shouvobond Beta II

shouvobond beta II

Vengeance Laser

vengeance laser

vengeance laser 1

vengeance laser 2

vengeance laser 3

vengeance laser 4

vengeance laser 5

vengeance laser 6

vengeance laser 7

Vengeance Flash

vengeance flash

vengeance flash 1

vengeance flash 2

vengeance flash 3

vengeance flash 4

Vengeance Beta

vengeance beta

Vengeance Beta II

vengeance beta II

Virus Lite

virus lite

Virus Beta

virus beta

Virus Beta II

virus beta II

Cara membobol akses web yang di blok firewall

Hmm… pernah mengalami gagal koneksi dalam browsing di suatu jaringan, misalnya kantor atau sekolah. Biasanya seorang admin dalam jaringan tersebut akan membatasi akses usernya untuk membuka situs-situs tertentu seperti situs porno atau situs yang berbahaya karena menjadi media hacking atau penyebaran virus di internet.

Dengan kata lain jika anda menggunakan internet di jaringan tersebut untuk browsing akan mendapat peringatan karena anda mencoba membuka situs-situs yang “terlarang”.

Nah solusinya begini, misal situs yang di blok oleh admin adalah google.com. yang anda perlukan adalah membuka situs ini setelah itu tinggal masukan url atau alamat site yang ingin anda buka tadi.

Penjalasan cara ini adalah, dalam situs http://www.unblockworld.com/index.pl sebenarnya kita membuka frame yang dilengkapi dengan program yang mengenerate freeproxy dan portnya untuk membuka dan mengecoh firewall yang di konfigurasi oleh sang admin, sebab pada request url/site yang terlarang itu sebenarnya kita melalui proxy yang terbuka dan tidak di blok oleh admin. sedangkan cara kerjanya dalam site http://www.unblockworld.com/index.pl program akan terus mengenerate semua database proxy yang dimiliki untuk dapat menerobos site “terlarang”, program akan terus mencoba dan mencoba sampai tembus.

Dan tentu saja dengan algoritma seperti itu anda tidak akan mendapat performa yang maksimal dalam membuka situs itu, namun itu cukup menghibur kita jika situs favorit kita itu dapat terbuka ![]()

cara hacker merusak,masuk,membobol website

1. IP Spoofing

2. FTP Attack

3. Unix Finger Exploits

4. Flooding & Broadcasting

5. Fragmented Packet Attacks

6. E-mail Exploits

7. DNS and BIND Vulnerabilities

8. Password Attacks

9.Proxy Server Attacks

10. Remote Command Processing Attacks

11. Remote File System Attack

12. Selective Program Insertions

13. Port Scanning

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

15. HTTPD Attacks

1. IP Spoofing

IP Spoofing juga dikenal sebagai Source Address Spoofing, yaitu pemalsuan alamat IP attacker sehingga sasaran menganggap alamat IP attacker adalah alamat IP dari host di dalam network bukan dari luar network. Misalkan attacker mempunyai IP address type A 66.25.xx.xx ketika attacker melakukan serangan jenis ini maka Network yang diserang akan menganggap IP attacker adalah bagian dari Networknya misal 192.xx.xx.xx yaitu IP type C.

IP Spoofing terjadi ketika seorang attacker ‘mengakali’ packet routing untuk mengubah arah dari data atau transmisi ke tujuan yang berbeda. Packet untuk routing biasanya di transmisikan secara transparan dan jelas sehingga membuat attacker dengan mudah untuk memodifikasi asal data ataupun tujuan dari data. Teknik ini bukan hanya dipakai oleh attacker tetapi juga dipakai oleh para security profesional untuk men tracing identitas dari para attacker.

2. FTP Attack

Salah satu serangan yang dilakukan terhadap File Transfer Protocol adalah serangan buffer overflow yang diakibatkan oleh malformed command. tujuan menyerang FTP server ini rata-rata adalah untuk mendapatkan command shell ataupun untuk melakukan Denial Of Service. Serangan Denial Of Service akhirnya dapat menyebabkan seorang user atau attacker untuk mengambil resource didalam network tanpa adanya autorisasi, sedangkan command shell dapat membuat seorang attacker mendapatkan akses ke sistem server dan file-file data yang akhirnya seorang attacker bisa membuat anonymous root-acces yang mempunyai hak penuh terhadap system bahkan network yang diserang.

Tidak pernah atau jarang mengupdate versi server dan mempatchnya adalah kesalahan yang sering dilakukan oleh seorang admin dan inilah yang membuat server FTP menjadi rawan untuk dimasuki. Sebagai contoh adalah FTP server yang populer di keluarga UNIX yaitu WU-FTPD yang selalu di upgrade dua kali dalam sehari untuk memperbaiki kondisi yang mengizinkan terjadinya bufferoverflow Mengexploitasi FTP juga berguna untuk mengetahui password yang terdapat dalam sistem, FTP Bounce attack (menggunakan server ftp orang lain untuk melakukan serangan), dan mengetahui atau mensniff informasi yang berada dalam sistem.

3. Unix Finger Exploits

Pada masa awal internet, Unix OS finger utility digunakan secara efficient untuk men sharing informasi diantara pengguna. Karena permintaan informasi terhadap informasi finger ini tidak menyalahkan peraturan, kebanyakan system Administrator meninggalkan utility ini (finger) dengan keamanan yang sangat minim, bahkan tanpa kemanan sama sekali. Bagi seorang attacker utility ini sangat berharga untuk melakukan informasi tentang footprinting, termasuk nama login dan informasi contact.

Utility ini juga menyediakan keterangan yang sangat baik tentang aktivitas user didalam sistem, berapa lama user berada dalam sistem dan seberapa jauh user merawat sistem. Informasi yang dihasilkan dari finger ini dapat meminimalisasi usaha cracker dalam menembus sebuah sistem. Keterangan pribadi tentang user yang dimunculkan oleh finger daemon ini sudah cukup bagi seorang atacker untuk melakukan social engineering dengan menggunakan social skillnya untuk memanfaatkan user agar ‘memberitahu’ password dan kode akses terhadap system.

4. Flooding & Broadcasting

Seorang attacker bisa menguarangi kecepatan network dan host-host yang berada di dalamnya secara significant dengan cara terus melakukan request/permintaan terhadap suatu informasi dari sever yang bisa menangani serangan classic Denial Of Service(Dos), mengirim request ke satu port secara berlebihan dinamakan flooding, kadang hal ini juga disebut spraying. Ketika permintaan flood ini dikirim ke semua station yang berada dalam network serangan ini dinamakn broadcasting. Tujuan dari kedua serangan ini adalah sama yaitu membuat network resource yang menyediakan informasi menjadi lemah dan akhirnya menyerah.

Serangan dengan cara Flooding bergantung kepada dua faktor yaitu: ukuran dan/atau volume (size and/or volume). Seorang attacker dapat menyebabkan Denial Of Service dengan cara melempar file berkapasitas besar atau volume yang besar dari paket yang kecil kepada sebuah system. Dalam keadaan seperti itu network server akan menghadapi kemacetan: terlalu banyak informasi yang diminta dan tidak cukup power untuk mendorong data agar berjalan. Pada dasarnya paket yang besar membutuhkan kapasitas proses yang besar pula, tetapi secara tidak normal paket yang kecil dan sama dalam volume yang besar akan menghabiskan resource secara percuma, dan mengakibatkan kemacetan.

5. Fragmented Packet Attacks

Data-data internet yang di transmisikan melalui TCP/IP bisa dibagi lagi ke dalam paket-paket yang hanya mengandung paket pertama yang isinya berupa informasi bagian utama( kepala) dari TCP. Beberapa firewall akan mengizinkan untuk memroses bagian dari paket-paket yang tidak mengandung informasi alamat asal pada paket pertamanya, hal ini akan mengakibatkan beberapa type system menjadi crash. Contohnya, server NT akan menjadi crash jika paket-paket yang dipecah(fragmented packet) cukup untuk menulis ulang informasi paket pertama dari suatu protokol.

6. E-mail Exploits

Peng-exploitasian e-mail terjadi dalam lima bentuk yaitu: mail floods, manipulasi perintah (command manipulation), serangan tingkat transportasi(transport level attack), memasukkan berbagai macam kode (malicious code inserting) dan social engineering(memanfaatkan sosialisasi secara fisik). Penyerangan email bisa membuat system menjadi crash, membuka dan menulis ulang bahkan mengeksekusi file-file aplikasi atau juga membuat akses ke fungsi fungsi perintah (command function).

7. DNS and BIND Vulnerabilities

Berita baru-baru ini tentang kerawanan (vulnerabilities) tentang aplikasi Barkeley Internet Name Domain (BIND) dalam berbagai versi mengilustrasikan kerapuhan dari Domain Name System (DNS), yaitu krisis yang diarahkan pada operasi dasar dari Internet (basic internet operation).

8. Password Attacks

Password merupakan sesuatu yang umum jika kita bicara tentang kemanan. Kadang seorang user tidak perduli dengan nomor pin yang mereka miliki, seperti bertransaksi online di warnet, bahkan bertransaksi online dirumah pun sangat berbahaya jika tidak dilengkapi dengan software security seperti SSL dan PGP. Password adalah salah satu prosedur kemanan yang sangat sulit untuk diserang, seorang attacker mungkin saja mempunyai banyak tools (secara teknik maupun dalam kehidupan sosial) hanya untuk membuka sesuatu yang dilindungi oleh password.

Ketika seorang attacker berhasil mendapatkan password yang dimiliki oleh seorang user, maka ia akan mempunyai kekuasaan yang sama dengan user tersebut. Melatih karyawan/user agar tetap waspada dalam menjaga passwordnya dari social engineering setidaknya dapat meminimalisir risiko, selain berjaga-jaga dari praktek social enginering organisasi pun harus mewaspadai hal ini dengan cara teknikal. Kebanyakan serangan yang dilakukan terhadap password adalah menebak (guessing), brute force, cracking dan sniffing.

9.Proxy Server Attacks

Salah satu fungsi Proxy server adalah untuk mempercepat waktu response dengan cara menyatukan proses dari beberapa host dalam suatu trusted network. Dalam kebanyakan kasus, tiap host mempunyai kekuasan untuk membaca dan menulis (read/write) yang berarti apa yang bisa saya lakukan dalam sistem saya akan bisa juga saya lakukan dalam system anda dan sebaliknya.

10. Remote Command Processing Attacks

Trusted Relationship antara dua atau lebih host menyediakan fasilitas pertukaran informasi dan resource sharing. Sama halnya dengan proxy server, trusted relationship memberikan kepada semua anggota network kekuasaan akses yang sama di satu dan lain system (dalam network).

Attacker akan menyerang server yang merupakan anggota dari trusted system. Sama seperti kerawanan pada proxy server, ketika akses diterima, seorang attacker akan mempunyai kemampuan mengeksekusi perintah dan mengkases data yang tersedia bagi user lainnya.

11. Remote File System Attack

Protocol-protokol untuk tranportasi data –tulang punggung dari internet— adalah tingkat TCP (TCPLevel) yang mempunyai kemampuan dengan mekanisme untuk baca/tulis (read/write) Antara network dan host. Attacker bisa dengan mudah mendapatkan jejak informasi dari mekanisme ini untuk mendapatkan akses ke direktori file.

12. Selective Program Insertions

Selective Program Insertions adalah serangan yang dilakukan ketika attacker menaruh program-program penghancur, seperti virus, worm dan trojan (mungkin istilah ini sudah anda kenal dengan baik ?) pada system sasaran. Program-program penghancur ini sering juga disebut malware. Program-program ini mempunyai kemampuan untuk merusak system, pemusnahan file, pencurian password sampai dengan membuka backdoor.

13. Port Scanning

Melalui port scanning seorang attacker bisa melihat fungsi dan cara bertahan sebuah system dari berbagai macam port. Seorang atacker bisa mendapatkan akses kedalam sistem melalui port yang tidak dilindungi. Sebaia contoh, scaning bisa digunakan untuk menentukan dimana default SNMP string di buka untuk publik, yang artinya informasi bisa di extract untuk digunakan dalam remote command attack.

14.TCP/IP Sequence Stealing, Passive Port Listening and Packet

Interception TCP/IP Sequence Stealing, Passive Port Listening dan Packet Interception berjalan untuk mengumpulkan informasi yang sensitif untuk mengkases network. Tidak seperti serangan aktif maupun brute-force, serangan yang menggunakan metoda ini mempunyai lebih banyak kualitas stealth-like.

15. HTTPD Attacks

Kerawanan yang terdapat dalam HTTPD ataupun webserver ada lima macam: buffer overflows, httpd bypasses, cross scripting, web code vulnerabilities, dan URL floods.

HTTPD Buffer Overflow bisa terjadi karena attacker menambahkan errors pada port yang digunakan untuk web traffic dengan cara memasukan banyak carackter dan string untuk menemukan tempat overflow yang sesuai. Ketika tempat untuk overflow ditemukan, seorang attacker akan memasukkan string yang akan menjadi perintah yang dapat dieksekusi. Bufer-overflow dapat memberikan attacker akses ke command prompt.

CARA dan TEKNIK Hacker Menembus (Attacking) Situs atau Webserver, 2008, http://www.colonel.web.id, Computer Networking Security

PANDUAN MENGHINDARI ANCAMAN HACK FACEBOOK DENGAN ANTI KEYLOGGER!!!

CARA 1 (MENGGUNAKAN SOFTWARE ANTI KEYLOGGER)

************************************************

1. Gabung ke Grup ini dengan meng-klik "Gabung ke Grup ini"

2. Undang semua teman Anda untuk bergabung dengan meng-klik "Undang Semua Orang untuk Bergabung" dan PILIH SEMUA TEMANMU, lalu kirim undangan. INGAT!! KARENA HANYA ORANG YANG BERGABUNG DAN MENGINSTAL APLIKASI INI YANG DAPAT TERHINDAR DARI BAHAYA KEYLOGGER.

3. Gunakan Browser Mozilla Firefox 3.0 , Internet Explorer 7.0 and 8.0 dan. Sementara browser Safari, Google Chrome, AOL, MSN, or IE 6 Tidak Bisa.

4. Masuk ke http://www.anti-keyloggers.com/download.html

5. Pilih "free download", Lalu klik "Save"

6. Kemudian install aplikasi yang sudah di download tadi.

7. Selesai dan lihat perubahannya di bagian sudut kanan bawah ada logo berwarna hijau.

GOOD LUCK!!!

Ilustrasi Cara Hack Account Speedy

Hehehe artikel ini semoga jangan untuk di tiru, ini untuk pembelajaran saja ya, semua akibat yang dilakukan karena mengikuti artikel ini adalah tanggung jawab pribadi masing-masing, saya tidak mau terlibat tanpa terkecuali. Sebenarnya ini semua bermula karena memang saya lagi iseng…

Kebetulan saya iseng ingin coba

- Administrator jaringan yang masih dodol.

- Password Modem masih default.

- SnadBoy si anak pengungkap password tersembunyi.

- MACMakeUp si ganjen yang pintar menyamar dan mengelabui hansip.

- Sedikit keberuntungan dan doa restu dari mbak britney spears.

Yuk kita mulai… Langkah awalnya adalah kita harus mencari tau dulu alamat IP modem speedy. Ada banyak macam caranya, kalau lagi beruntung administrator jaringan yang dodol biasanya tidak bisa setting modem supaya modem tidak bisa di akses via remote. Kalau administratornya sudah agak pintar biasanya modem sudah tidak bisa di remote, tapi mungkin saja kalau mbak britney memberkati user dan password untuk login modem masih default. Adapun login dan password default modem bisa kita lihat antara lain di http://www.phenoelit-us.org/dpl/dpl.html atau di http://www.pcwintech.com/default-router-modem-passwords atau bisa cari sendiri di google.

Untuk bagian ini saya anggap semua sudah paham, kalau modem tidak bisa di remote via website kita pura-pura saja main disana lalu ketik IPCONFIG /ALL dari command prompt, nantinya disitu kita bisa lihat IP gateway. Gateway ini belum tentu modem, bisa jadi gateway ini posisinya berada di bawah modem. Karena topologi jaringan yang berbeda-beda dan beragam maka kemungkinan keberhasilan untuk mendapatkan alamat IP Modem ini adalah 50 banding 50.

Anggap saja kita sudah berhasil mendapatkan alamat IP Modem dan administrator dodol ini belum mengatur keamanan untuk pembatasan akses modem melalui lokal network.

Langkah kedua ini sebenarnya kita harus banyak minta doa restu pada mbak britney, karena kalau tidak lucky ya berarti apes. Segera saja kita meluncur ke TKP, biasanya modem speedy rata-rata umum-nya bisa di akses melalui web based. Misalnya kita sudah mendapatkan nomor IP modem contoh:192.168.0.1 maka kita cukup mengetikkan http://192.168.0.1 atau misalnya via remote IP modem adalah bla.bla.bla.bla kita buka dari web browser http://bla.bla.bla.bla maka umum-nya akan muncul form atau pop-up yang meminta autentikasi password. Sampai disini restu mbak britney akan sangat di harapkan… semoga administrator jaringan masih dodol dan belum mengganti user dan password default modem.

Kalau benar-benar beruntung kita bisa masuk ke dalam modem dan melihat konfigurasinya. Sampai disini anggap saja kita beruntung dan sudah masuk ke dalam modem.

Langkah ketiga siapkan kertas atau apa saja yang bisa di gunakan untuk menyimpan informasi. Catat konfigurasi LAN, WAN dan lain-lain. Khusus untuk password disini saatnya SnadBoy beraksi. Cukup klik kursor dan arahkan ke password yang masih ter-enskripsi dan VOILA! opss………………… ketahuan deh passwordnya.

Sampai disini saya anggap kita sudah tau konfigurasi jaringan, username, dan password untuk koneksi speedy…. tapi masih ada hansip yang menjaga pintunya.

Langkah ke empat, Sekarang saatnya kita mengelabui hansip dengan menggunakan MACMakeUp. Caranya yaitu berdandan (hehe

Langkah ke lima, Setelah semua informasi yang kita butuhkan sudah kita dapatkan saatnya mencobanya. Usahakan mencoba pada malam hari disaat orang yang accoutnya kita hack kira-nya tidak menggunakan akses speedy-nya, Soalnya kalau orang yang accountnya kita hack masih aktif biasanya malah akan terjadi IP konflik dan malah mengakibatkan jaringan kacau, Ini bisa berbahaya kalau ketahuan pihak speedy ![]() . Kita gunakan program MACMAkeUp untuk merubah MAC address

. Kita gunakan program MACMAkeUp untuk merubah MAC address

Setelah kita mengganti MAC address ada baik-nya untuk disable lalu enable kembali LAN adapter, kalau masih belum bisa sangat disarankan untuk melakukan proses reboot. Setelah itu semua konfigurasi yang telah kita dapatkan tadi kita masukkan kedalam konfigurasi kita, Teknik ini untuk mengelabui seolah kita adalah pemilik account yang melakukan dial ke speedy (kok malah jadi mirip kasus ATM ya?! hehehe!)

Langkah ke enam mohon doa restu pada mbak britney dan coba melakukan koneksi dag.. dig.. dug.. hmm.. hmmm… ahhhhhhhh!!!!!!! akhirnya bisa terhubung juga hahahaha ![]() memang di dunia ini tidak ada yang aman dan sempurna…..

memang di dunia ini tidak ada yang aman dan sempurna…..

Daftar Perintah Command Prompt Windows

Untuk mengetahui perintah-perintah apa saja yang berlaku di Command Prompt, cukup ketikkan HELP kemudian tekan Enter.

Untuk mengetahui daftar parameter spesifik untuk perintah tertentu, ketikkan spasi diikuti tanda /? di belakang perintah utama.

Misalnya, untuk mengetahui parameter-parameter apa saja yang dapat diberikan untuk perintah “DIR”, cukup ketikkan “DIR /?” kemudian tekan Enter.

- ATTRIB Perintah eksternal. Untuk melihat/mengubah atribut file

- CLS Perintah internal. Untuk menghapus layar monitor

- COPY Perintah internal. Untuk mengkopi file

- DEL Perintah internal. Untuk menghapus file

- DIR Perintah internal. Untuk melihat daftar file/folder di folder/direktori tertentu

- MD Perintah internal. Untuk membuat direktori/folder baru

- RD Perintah internal. Untuk menghapus folder (folder kosong)

- REN Perintah internal. Untuk mengubah nama file/folder

- TYPE Perintah internal. Untuk melihat isi fileEDIT Perintah eksternal. Untuk mengedit file teks (interaktif)

- FDISK Perintah eksternal. Untuk melihat/mengubah/membuat partisi harddisk

- FORMAT Perintah eksternal. Untuk memformat disket/harddisk

- MORE Untuk mencegah tampilan menggulung terus-menerus

- SYS Eksternal apa internal ya? Yang jelas untuk membuat disket/harddisk jadi bootable DEBUG Perintah eksternal. Untuk melihat/mengubah isi file dalam format heksadesimal

- REG Perintah eksternal. Untuk melihat/mengubah/menghapus key/value registry

- TASKKILL Perintah eksternal. Untuk menghentikan/membunuh proses yang sedang berlangsung

- TASKLIST Perintah eksternal. Untuk melihat daftar proses yang sedang berlangsung

- Perintah-perintah BATCH

- MELIHAT DAFTAR FILE: “DIR”

- Perintah “DIR” berfungsi untuk melihat daftar file/folder yang berada di direktori atau folder tertentu. Sebenarnya perintah DIR mempunyai banyak sekali parameter perintah yang dapat kita gunakan untuk membatasi daftar file/folder yang kita inginkan. Di antaranya, parameter-parameter ini dapat kita gunakan untuk menentukan file, folder atau file dan folder yang ingin kita lihat di direktori/folder tertentu, kemudian menentukan apakah kita akan menampilkan file-file yang hidden atau tidak, kemudian mengurutkan berdasarkan nama, tanggal, ukuran, dan sebagainya. Untuk mengetahui daftar parameter dan cara penggunaannya, ketikkan “DIR /?” kemudian tekan Enter.

- Melihat daftar file/folder dalam direktori/folder tertentu

- DIR (tanpa parameter)

- Melihat daftar file saja

- DIR /a-d

- Melihat daftar folder saja

- DIR /ad

- Melihat daftar file yang tersembunyi

- DIR /a-dh

- Melihat daftar folder yang tersembunyi

- DIR /adh

- Melihat daftar file/folder yang tersembunyi

- DIR /ah

- MENGETAHUI/MENGUBAH ATRIBUT FILE: “ATTRIB”

- Untuk mengetahui daftar parameter untuk perintah “ATTRIB”, ketikkan “ATTRIB /?”.

- Melihat attribut file/folder

- Format umum: ATTRIB namafile

- Contoh: ATTRIB readme.txt

- Untuk melihat attribut dari beberapa file/folder, gunakan wildcards character (*) pada namafile.

- Mengubah attribut file/folder

- ATTRIB daftaratribut namafile

- Daftar atribut yang valid: H, R, S

- Gunakan tanda ‘-’ di depan kode attribut untuk menonaktifkan atribut tertentu, gunakan tanda ‘+’ untuk mengaktifkan atribut tertentu.

- Contoh pemakaian:

- Mengubah atribut file README.TXT menjadi hidden

- ATTRIB +h README.TXT

- Mengaktifkan atribut hidden sekaligus atribut system pada file README.TXT

- ATTRIB +h +s README.TXT

- Menonaktifkan attribut hidden, read-only dan system pada semua file dalam direktori aktif (current directory). Kombinasi atribut ini dapat digunakan untuk memunculkan kembali file-file yang ‘disembunyikan’, misalnya sebagai dampak infeksi virus ke komputer:

- ATTRIB -h -r -s *.*

SCAN IP DAN PORT TERCEPAT DENGAN ANGRY IP SCANNER

mungkin udah banyak yang tahu tentang AngryIPScanner di internet tool ini bukan barang baru tapi klo fungsinya masih tercepat dikelasnya, emang kelas berapa ya sekarang...he...he..he... oke langsung aja

download versi lama dan versi baru

gw disini membahas AngryIPScanner versi lama dikarenakan masih tercepat dibanding dengan versi baru yang lebih banyak fiturnya.

tampilannya

setting untuk melihat portnya open port

masuk option - check for open port (pilih port biasanya port 80 yang dipake)

ganti all host menjadi only alive ( biar gak banyak tampilannya)

tekan ok

kembali ke options klik save options

masukkan ip range terserah deh mau berapa aja yang mau discan

hasil scanning

yang warna hijau bisa dipastikan router atau Accespoint yang bukan komputer

yang warna biru pasti deh komputer client

hasil diatas diasumsikan semua menggunakan port 80

selamat mencoba - coba.

selalu berkreasi